Vue d’ensemble

- Vous connecter manuellement à votre application

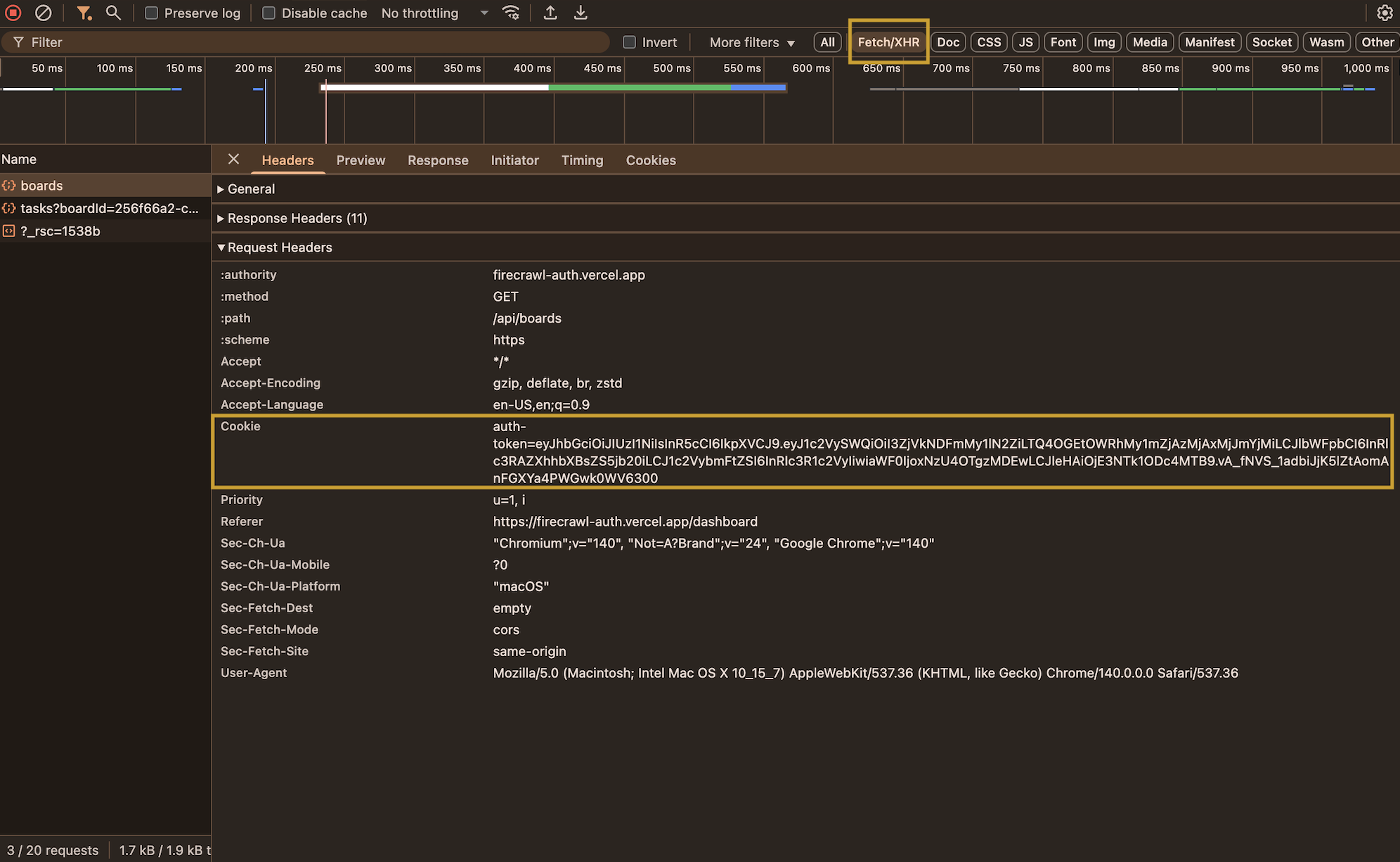

- Extraire le cookie de session depuis les DevTools

- Utiliser ce cookie avec Firecrawl pour accéder aux pages protégées

Durées d’expiration des cookies :

- Outils internes : souvent 7 à 30 jours, voire plus

- Autres outils : souvent quelques heures ou minutes

Configuration

1

Obtenir votre clé API

Récupérez votre clé API Firecrawl sur firecrawl.dev/app

2

Installer les dépendances

npm

Node.js < v20 : Si vous utilisez Node.js 19 ou une version antérieure, vous devrez également installer puis l’importer au début de votre fichier avec

dotenv :import 'dotenv/config'.3

Configurer l’environnement

Créez un fichier

.env :.env

Application de démonstration : vous pouvez vous entraîner avec notre application de démonstration sur https://firecrawl-auth.vercel.app

- E-mail :

[email protected] - Mot de passe :

password123

1

Se connecter à votre application

Rendez-vous sur https://firecrawl-auth.vercel.app et connectez-vous avec les identifiants ci-dessus

2

Ouvrir DevTools

Appuyez sur

F12 ou faites un clic droit → « Inspecter »3

Accéder à l’onglet Application

Cliquez sur l’onglet Application (Chrome) ou Storage (Firefox)

4

Trouver et copier le cookie

- Développez Cookies dans la barre latérale

- Cliquez sur votre domaine

- Recherchez le cookie

auth-token - Double-cliquez sur la valeur et copiez-la

Bonnes pratiques

Sécurité des cookies

- Stockez les cookies dans des variables d’environnement

- Ne commitez jamais de cookies dans Git

- Faites tourner/renouvelez les cookies régulièrement

- Utilisez

.gitignorepour les fichiers.env

Expiration des cookies

- Vérifiez les dates d’expiration dans DevTools

- Configurez des alertes avant l’expiration

- Ré-extrayez les cookies à leur expiration

- Envisagez l’authentification par formulaire pour les cookies de courte durée

Limitation de débit

- Respectez les limites de taux de l’application

- Ajoutez des délais entre les requêtes

- Surveillez les erreurs 429 (Too Many Requests)

- Utilisez un backoff exponentiel pour les nouvelles tentatives

Gestion des erreurs

- Vérifiez les erreurs 401/403 (cookies expirés)

- Validez le contenu de la réponse

- Consignez les échecs d’authentification

- Prévoyez des méthodes d’authentification de secours

Dépannage

Erreurs 401 Unauthorized

Erreurs 401 Unauthorized

Le cookie ne fonctionne pas

Le cookie ne fonctionne pas

La session expire trop rapidement

La session expire trop rapidement

Pour les sessions de courte durée :

- Préférez l’authentification par formulaire

- Automatisez la connexion avec des actions

- Configurez une tâche cron pour actualiser les cookies

- Envisagez de demander des durées de session plus longues à l’administrateur de votre outil interne

Durée de vie des cookies pour les outils internes : De nombreux outils internes définissent des cookies avec une expiration de 7 à 30 jours, ce qui les rend idéaux pour des tâches de scraping récurrentes. Vérifiez le champ

Expires de votre cookie dans DevTools pour connaître sa durée de validité.