概要

- アプリケーションに手動でログインする

- DevTools からセッション Cookie を取得する

- Firecrawl にその Cookie を渡して、保護されたページへアクセスする

Cookie の有効期限:

- 社内ツール: 多くの場合 7~30 日、またはそれ以上

- その他のツール: 多くの場合 数時間または数分

セットアップ

1

API キーを取得

firecrawl.dev/app で Firecrawl の API キーを取得します

2

依存関係をインストール

npm

Node.js < v20: Node.js v19 以前を使用している場合は、そのうえで、ファイルの先頭に

dotenv もインストールしてください:import 'dotenv/config' を追加してください。3

環境を設定

.env ファイルを作成します:.env

デモアプリケーション: デモアプリは https://firecrawl-auth.vercel.app で試せます

- Email:

[email protected] - Password:

password123

1

アプリにログインする

https://firecrawl-auth.vercel.app にアクセスし、上記の認証情報でログインします

2

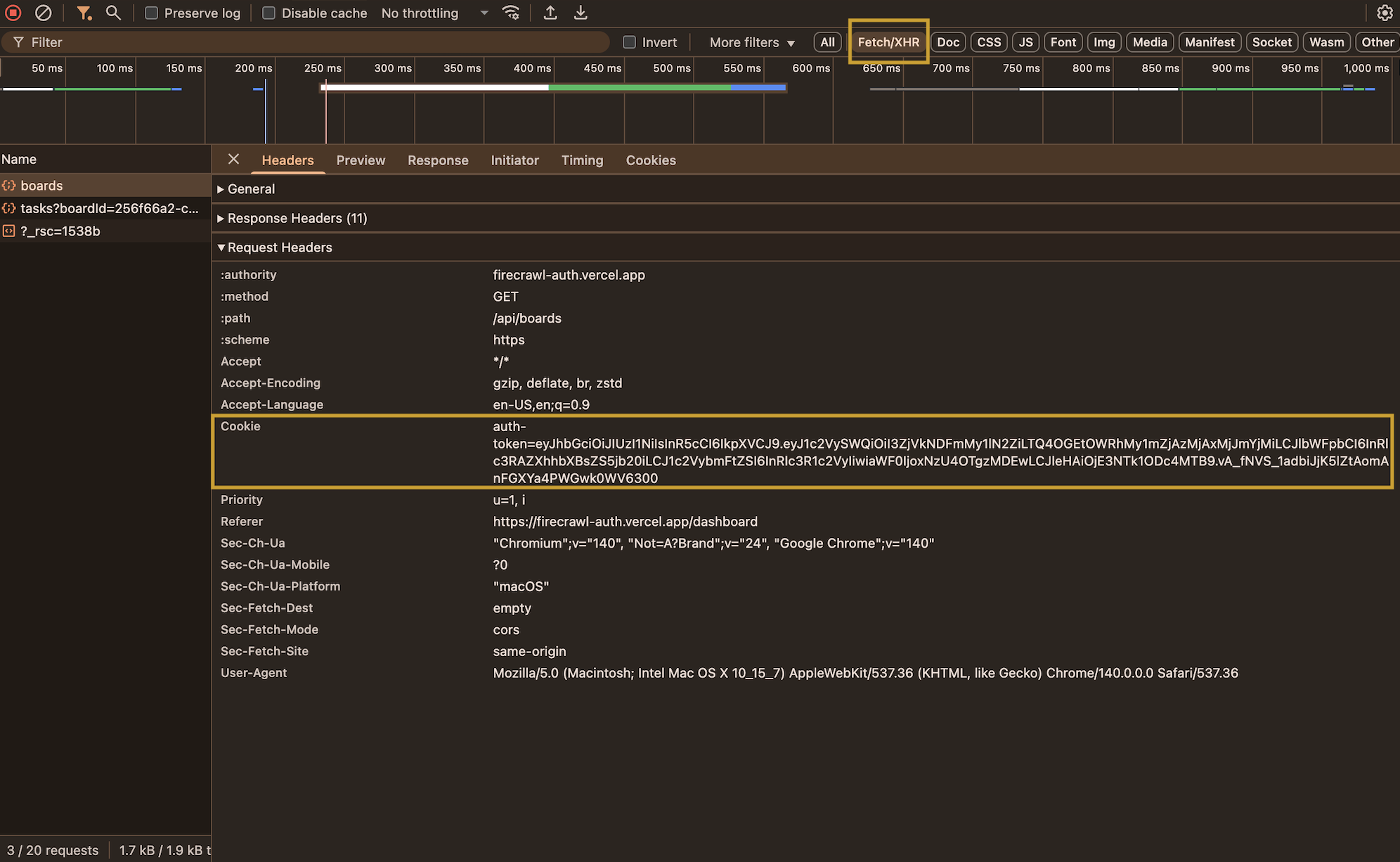

DevTools を開く

F12 を押すか、右クリック → 「検証」を選択します3

Application タブに移動する

Application タブ(Chrome)または Storage タブ(Firefox)をクリックします

4

Cookie を探してコピーする

- サイドバーの Cookies を展開する

- 対象のドメインをクリックする

auth-tokenCookie を見つける- Value をダブルクリックしてコピーする

ベストプラクティス

Cookie Security

- Cookieは環境変数に保存する

- Cookieをgitにコミットしない

- Cookieを定期的にローテーションする

.envファイルを.gitignoreに含める

Cookie Expiration

- DevToolsで有効期限を確認する

- 期限切れ前にアラートを設定する

- 期限が切れたらCookieを再取得する

- 短期のCookieにはフォームベース認証の利用を検討する

Rate Limiting

- アプリケーションのレート制限を遵守する

- リクエスト間に遅延を入れる

- 429(Too Many Requests)エラーを監視する

- リトライには指数バックオフを使用する

Error Handling

- 401/403エラー(Cookieの期限切れ)を確認する

- レスポンス内容を検証する

- 認証失敗をログに記録する

- フォールバックの認証手段を用意する

トラブルシューティング

401 Unauthorized エラーが発生する

401 Unauthorized エラーが発生する

Cookie が機能しない

Cookie が機能しない

セッションの有効期限が短すぎる

セッションの有効期限が短すぎる

短期間で切れるセッションの場合:

- 代わりにフォームベース認証を使う

- アクションでログイン処理を自動化する

- Cookie を更新する cron ジョブを設定する

- 内部ツールの管理者に長めのセッション時間を依頼することを検討する

内部ツールの Cookie の有効期限: 多くの内部ツールは 7〜30 日の有効期限で Cookie を設定しており、定期的なスクレイピングに適しています。DevTools の

Expires フィールドで Cookie の有効期間を確認してください。